Usuario:ManuelRomero/aws/Foundations

De WikiEducator

< Usuario:ManuelRomero | aws

Revisión a fecha de 21:48 16 ago 2024; ManuelRomero (Discusión | contribuciones)

Contenido

M1: Introduccion

https://awsacademy.instructure.com/courses/3786/modules/items/462523

|

Introducción de la informática en la nube

|

|

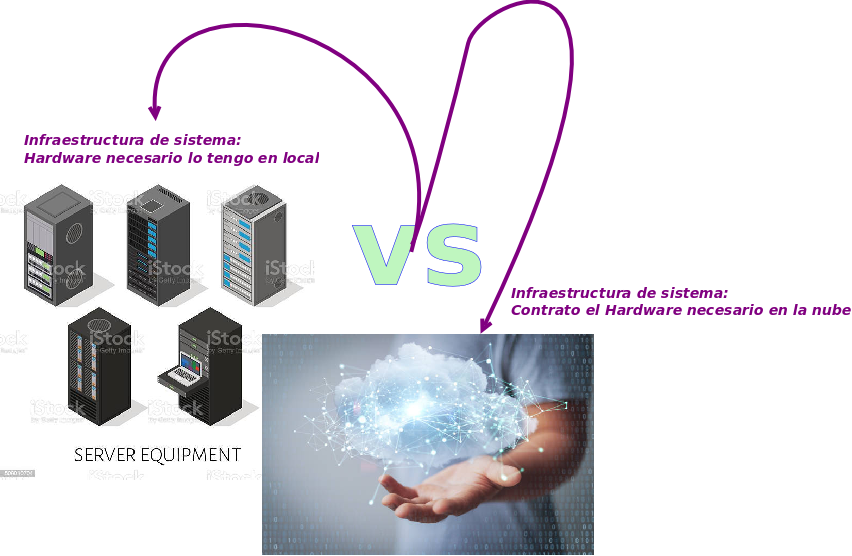

- Usar el hardware en la nube

- Modelos de servicios

- https://comparacloud.com/servicios-clouds/iaas-paas-saas/

- https://www.bmc.com/blogs/saas-vs-paas-vs-iaas-whats-the-difference-and-how-to-choose/

- AWS Ofrece muchos servicios, según nuestras necesidades, podremos contratar y utilizar

- Se han desarrollado 3 modelos de servicios en la nube se pueden clasificar en 3 tipos

- Cada tipo de servicio ofrece distinto nivel de control, flexibilidad y administración

Tipos de servicios en la nube

- Son muchos los servicios que se puden ofrecer en la nube, y cada día crecen, según las necesidades que puedan demandar las difernetes empresas que lo utilizan, se pueden clasificar en tres tipos de modelos:

- IAAS

- PAAS

- SASS

SaaS

- Es el modelo o tipo de servición que más se demanada.

- En él se ofrecen aplicaciones que son gestionadas por proveedores externos a través de internet.

- Lo más habitual es que la aplicación se ejecute en el navegador (no hace falta instalaciones ni descargas)

- Ejemplos de SaaS:

- Google Workspace (formerly GSuite)

- Dropbox

- Salesforce

- Cisco WebEx

- SAP Concur

- GoToMeeting

- Se clasifican por el nivel de

Seguridad

Sección 5:Protección de datos es AWS

- Cifrado de datos en reposo (datos almacenados en disco). AWS KMS (Key Management Service) es el servicio.

- Datos en reposo, son datos almacenados en un disco

- Se pueden cifrar los datos en reposo usando el algoritmo AES-256 utilizando el servicio AWS KMS (El cifrado y descifrado se realiza de forma transparente).

- Datos en tránsito son datos que se transladan. Con TLS (antes llamado SSL)1.2 (Tranport Layer Security) se cifran. Es un estándar abierto que usa AES-256.

- El servicio AWS Certificate Manager realiza este cifrado aprovisionando de certificados TLS o SSL

- El tránsito de los datos se debe de realizar usand https

- Ejemplos de uso de cifrado de datos en tránsito en AWS

- El en acceso a datos de S3, en AWS se protegen los datos con

- Amazon S3 Block Public Access (Anula cualquier otra política de acceso al bucket y se activa de forma predeterminada cuando se crea un bucket)

- Si el usuario se autentica con IAM, usar Políticas de IAM que especifican servicios o usuarios que pueden acceder al bucket

- Políticas de Bucket o políticas de recursos, utilizadas cuando el usuario no se puede autenticar con IAM. Con estas políticas se puede conceder un acceso público o anónimo a un bucket.

- ACL o Listas de control de acceso. Se usa menos, ya que es previo a IAM (?)

- AWS Trusted Advisor servicio gratuito para comprobar las políticas de acceso a bucket de S3.

Sección 6: Garantizar la conformidad

- AWS colabora con organismos de certificación y auditores independientes. Estos programas se pueden clasificar en:

- Certificaciones y acreditaciones

ISO 27001. 27017 , 27018 y ISO/IEC 9001

- Leyes, regulaciones y privacidad

GDPR (Regamento General de Proteccion de Datos), HIPAA (Ley de Portabilidad de Seguros de Salud)

- Alineaciones y marcos de trabajo

CIS (Centro de seguridad de internet)

- AWS Config servicio para analizar, auditar y evaluar la configuración de los recursos de AWS

- Monitorea y registra todas las configuraciones que se realizan.

- Es un servicio regional (hay que habilitarlo en cada región que se tengan servicios)

- AWS Artifact

Redes

Sección 4

- Cómo hacer fireware sobre un Amazon VPC. Dos opciones

- 1.- Grupos de seguridad

- 2.- Listas de control de acceso a la red

- Grupos de seguridad

- Funcionan a nivel de instancia (la interfaz de la tarjeta de red)

- Son equivalentes a los fireware de las instancias EC2

- las reglas controlan el tráfico de entrada y salida

- Los grupos de seguridad predetermado deniegan todo el tráfico de entrada y permiten todo el de salida. Tendremos que definir reglas para el tráfico de entrada

- Los grupos de seguridad tiene estado, por lo que mantienen informacioń.

- Las ACL (listas de Acceso)

- Funcionan a nivel de subred

- Las ACL tienen reglas de entrada y de salida independientes, permitiendo o denegando tráfico cada regla

- Las ACL no tienen estado

- En cada regla se pueden especficar protocolos y puertos

- Cada subred, tiene que estar asociada a una ACL (Si no se hace, se asocia a una ACL predeterminada)

- Práctica de crear redes con Amazon VPC

1.-Abrimos el laboratorio 2.- Accedemos a Networking & Content Delivery 3.- Seleccionamos VPC 4,. Botón create new VPC 5.- Damos opciones en Settings:

1-. VPC and more ya que vamos a configurar más de un vpc 2.- Auto-generate tag name 3.- IpV4 CIDR 10.0.0.0/16 4.- Numero de zonas (para alta disponibilidad por lo menos 2), seleccionamos 1 5.- 1 Red pública 6.- 1 Red privada 7.- Customizamos las subred: 7.1 10.0.0.0/24 public suberd in us-east-1a 7.2 10.0.1.0/24 private subnet in us-east1a 8.- VPC endpoints None 9.- Mantenmos DNS Enambe DNS hostname y Enable DNS resolution