Usuario:ManuelRomero/aws/Foundations

De WikiEducator

< Usuario:ManuelRomero | aws

Contenido

M1: Introducción

https://awsacademy.instructure.com/courses/3786/modules/items/462523

|

Introducción de la informática en la nube

|

|

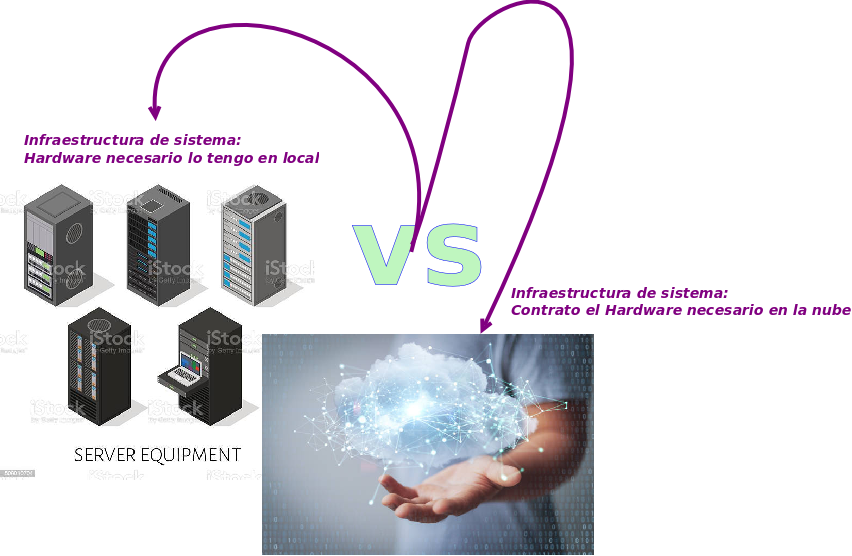

- Usar el hardware en la nube

Clasificación de los servicios en la nube

- Existen diferentes criterios para clasificar los servicios en la nube:

- Modelos de Servicio (importante) IaSS, PaSS, SaSS

- Modelo de Despliegue: Nube pública, privada, híbrida o Comunitaria

- Propósito del servicio: Almacenamiento, Cómputo, Redes, Bases de datos

- Modelo de Facturación: Pago por uso, Suscripción, Freemium

|

Son las diferentes formas en las que se puede ofrecer un tecnología y recursos a través de la nube |

|

Cada modelo define:

Además de estos criterios, cada modelo se servicio también especificará:

|

- https://comparacloud.com/servicios-clouds/iaas-paas-saas/

- https://www.bmc.com/blogs/saas-vs-paas-vs-iaas-whats-the-difference-and-how-to-choose/

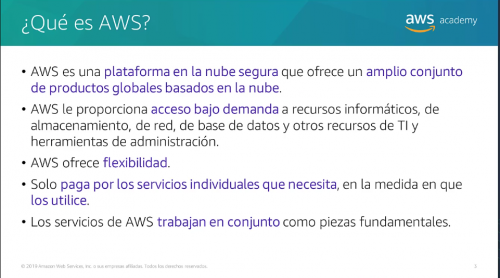

- AWS Ofrece muchos servicios, según nuestras necesidades, podremos contratar y utilizar

- Se han desarrollado 3 modelos de servicios en la nube se pueden clasificar en 3 tipos

- Cada tipo de servicio ofrece distinto nivel de control, flexibilidad y administración

Tipos de servicios en la nube

- Son muchos los servicios que se puden ofrecer en la nube, y cada día crecen, según las necesidades que puedan demandar las diferentes empresas que lo utilizan, se pueden clasificar en tres tipos de modelos:

- IAAS

- PAAS

- SASS

IaSS

- El usuario tiene el control sobre la infraestructura

- Configuración y gestión de equipos virtuales con su correspondiente sistema operativo

- Acceso a las características y configuración de las redes

- Espacio de almacenamiento en la nube

PaSS

- Utiliza un proceso sin necesidad de preocupación por la infraestructura subyacente

- Este tipo de servicios, nos permiten subir y ejecutar aplicaciones en la web, por ejemplo:

- AWS Elastic BeansTalk : Servicio de Amazon para subir y ejecutar aplicaciones en la web

- Google App Engine (Google Cloud Platform): Servicio que pemite crear y ejecutar aplicaciones web y móviles directamente en la infraestructura de google

- Microsoft Azure App Services

- Heroku

- Oracle Cloud Platform (Oracle Cloud)

- IBM Cloud Foundry

SaaS

- Es el modelo o tipo de servicio que más se demanada.

- En él se ofrecen aplicaciones que son gestionadas por proveedores externos a través de internet.

- Lo más habitual es que la aplicación se ejecute en el navegador (no hace falta instalaciones ni descargas)

- Ejemplos de SaaS:

- Google Workspace (formerly GSuite)

- Dropbox

- Salesforce

- Cisco WebEx

- SAP Concur

- GoToMeeting

- Se clasifican por el nivel de funcionalidad y especialización que ofrecen. Esto significa que algunas aplicaciones SaaS están diseñadas para propósitos generales (como correo electrónico o almacenamiento), mientras que otras están especializadas en necesidades específicas del negocio, como la gestión de relaciones con clientes (CRM) o la planificación de recursos empresariales (ERP).

Ventajas de usar los servicios en la nube

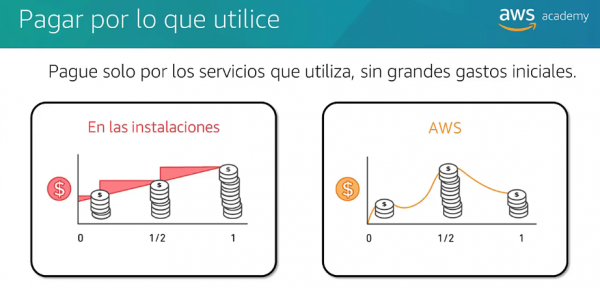

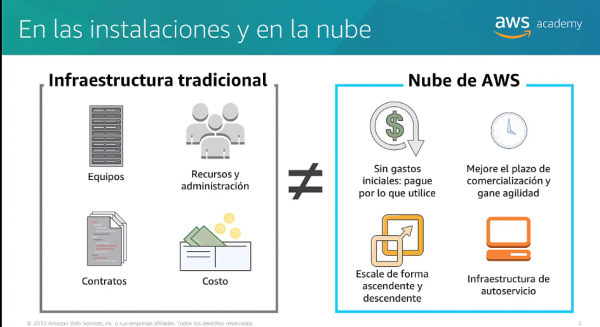

- Inversión inicial en gastos variables según la necesidad (CapEx) (no hay que hacer un resembolso fuerte inicial):

- Se paga cuando se consume y solo por lo consumido

- Aprovechar economías de escala (Al haber muchos clientes, se pueden reducir costes)

- Servicios elásticos (Se puede ampliar o reducir en función de la necesidad puntual)

- Aumenta la velocidad y agilidad del servicio ya que se utilizan potentes equipos distribuídos por todo el mundo.

- Desaparecen los gastos de gestión y mantenimiento

- Alcance mundial en minutos a golpe de click (se dispone de miles de servidores distribuídos por todo el mundo, lo que implica una reducción notable de la latencia).

Introducción a AWS

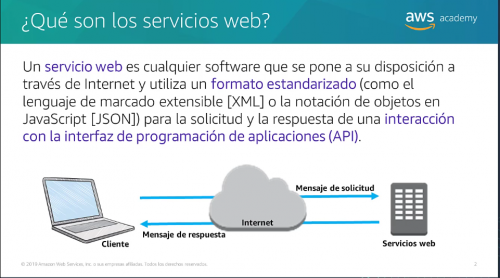

- Es un software que se ofrece a través de internet para ser utilizado

- Opciones de servicios de cómputo

- Opciones de servicios de cómputo vistas en un laboratorio o entorno de uso de los servicios de amazon

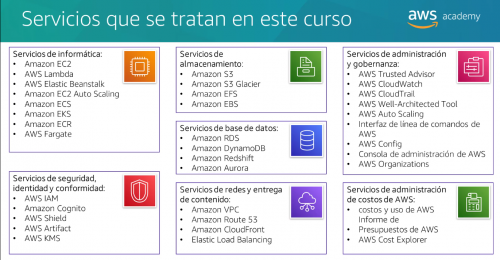

- Servicios que se tratan en el curso de Foundations

- Forma de acceder a los servicios de aws:

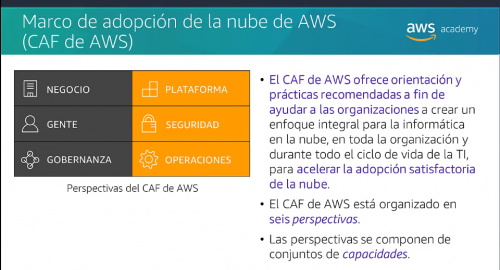

Migración a la nube de AWS

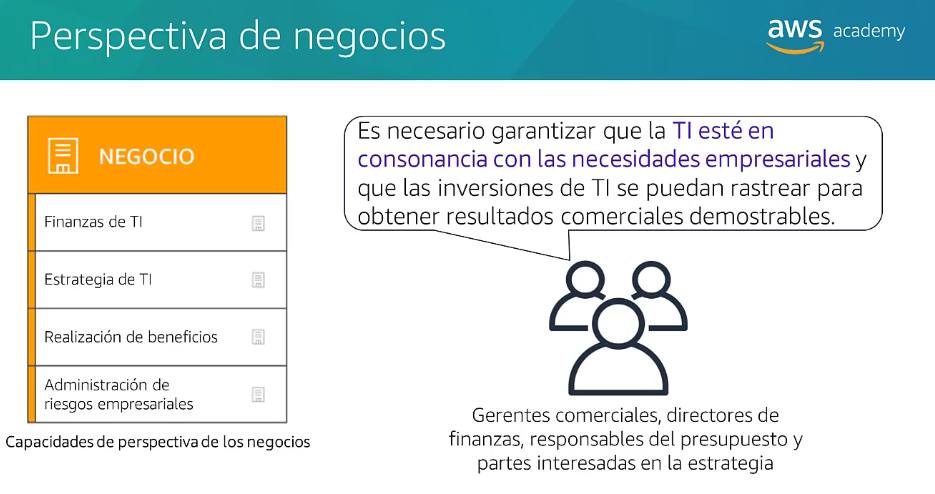

- Es el marco de adopción de la nube de aws (CAF de Aws)

- El AWS Cloud Adoption Framework (CAF) es un marco que proporciona directrices y mejores prácticas para ayudar a las organizaciones a planificar y ejecutar la adopción de la nube de manera efectiva.

Archivo:Perspectivas CAF 1.png

Archivo:P personal.png

Archivo:P control.png

Archivo:P platafoma.png

Archivo:P seguridad.png

Archivo:P operaciones.png

Archivo:P personal.png

Archivo:P control.png

Archivo:P platafoma.png

Archivo:P seguridad.png

Archivo:P operaciones.png

Facturación de AWS

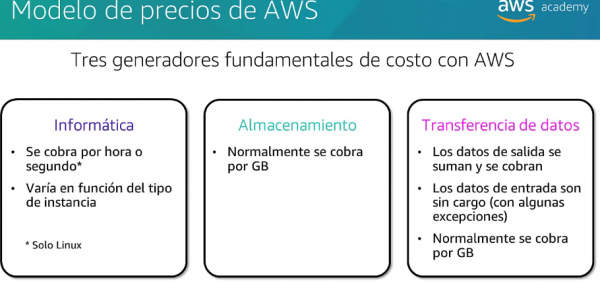

Aspectos fundamentales de precios

- Generadores básicos de coste de AWS

- La transferencia de datos entre servicios es gratuíta, como los datos de entrada en AWS

- Filosofía de pago de AWS

- Se evitan contratos a largo plazo (Si uso, pago, si no uso,no pago).

- Pago por uso, sin gastos iniciales

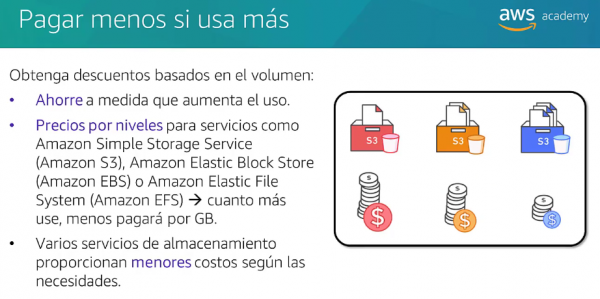

- Se pueden obtener descuentos por usar varios servicios

- AWS actualiza precios a la baja, según crece

- Para proyectos grandes, se pueden personalizar los precios

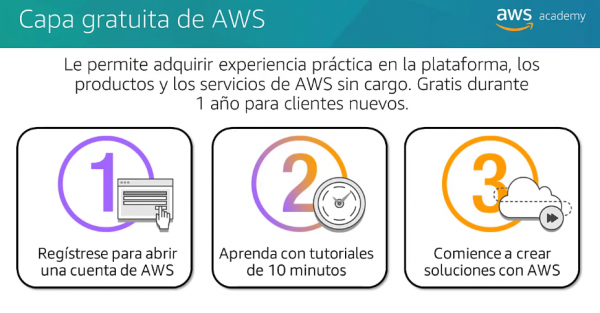

- AWS ofrece una capa gratuita de 1 año para iniciarse

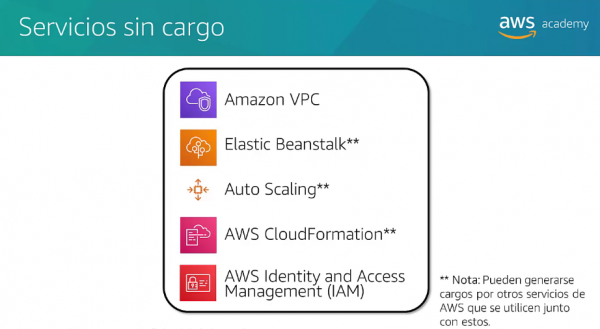

- AWS ofrece servicios gratuitos

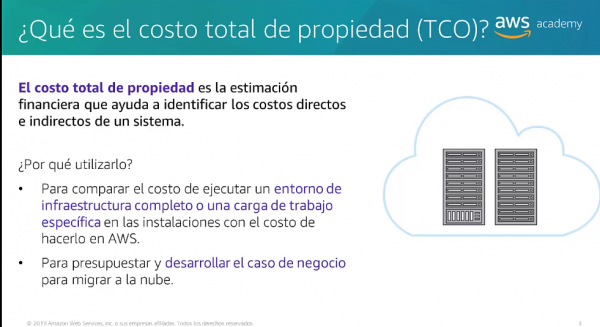

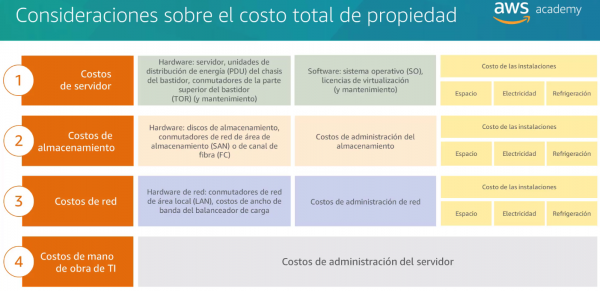

Costo Total de propiedad

- Costos iniciales

- Incluyes gastos de instalaciones, hardware, licencias, personal de mantenimiento

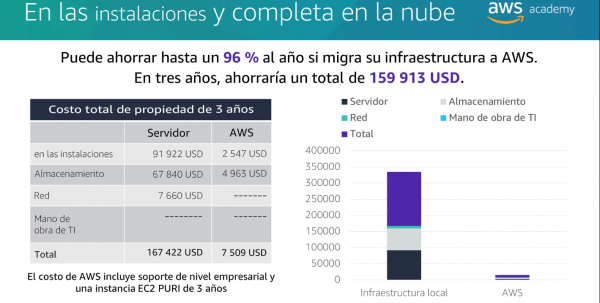

- Comparar entre utilizar la propia infraestructura Vs AWS es complicado

- Usar el TCO (Total Costo Ownership o Coste Total de Propietario:

- Items para calcular el TCO

- Comparativa de TCO entre implementación tradicional y aws

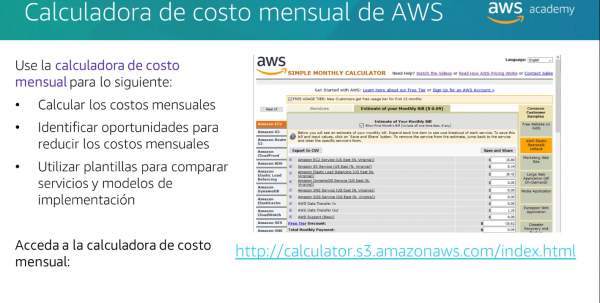

- Para estimar costes usar la calculadora de AWS

- https://calculator.aws/#/

Tip: La ubicación de la url de la transparencia no muestra la calculadora, acceder a https://calculator.aws/#/

- La calculara (AWS Pricing calculator), no es un servicio como otros para usar, es mas, una herramienta externa

- Muchas servicios de facturación no están disponibles en los servicios gratuitos para la academia

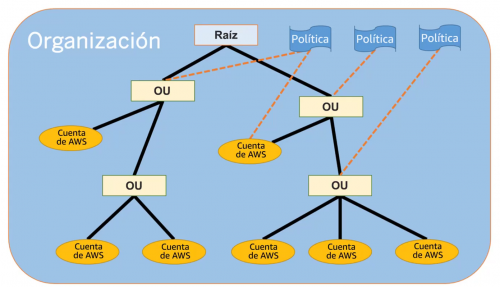

AWS Organizations

- Es un servicio para organizar varias cuentas con una estructura arbolescente que les va a dar a cada una una cierta independencia.

- Cada ramificación va a representar un departamento o equipo

- No es un servicio disponible a AWS academic

- La facturación y seguridad está unificada

- Estructura

- Tiene una cueta raíz como nodo principal del que cuelgan Unidades Organizativas u OU

- De las OU tenemos una o varias cuentas AWS y 0 o más OU's

- De las cuentas cuelgan los servicios de amazon

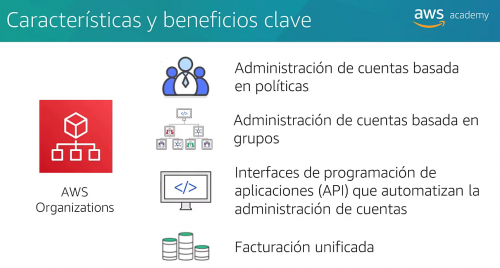

- Características y beneficios

- Ademas de orgnaziar también podemos aplicar controles de seguridad generales y realizar acciones coorporativas

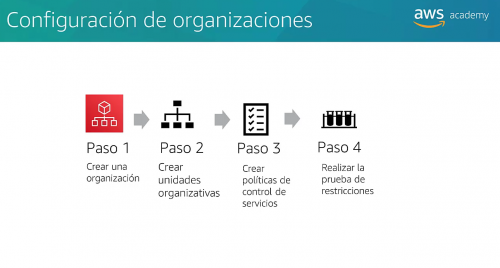

- Configruacioń de organizaciones

- Accediendo a AWS Organizations

- Se puede acceder igual que a los servicios de Amazon

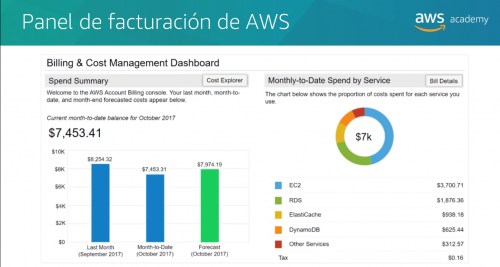

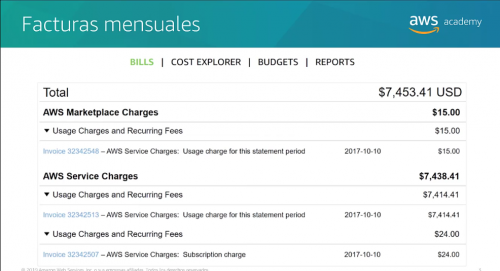

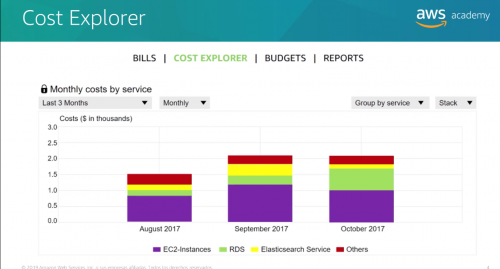

Administración de costos y facturas

- Es un servicio de amazon utilizado para pagar

- la factura de AWS

- Monitorear uso

- Presupuestar costos

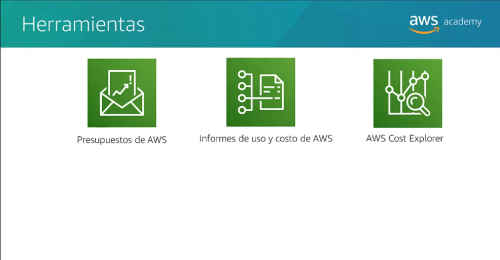

- Herramientas disponibles desde el panel de adminstracion

- Podemos ver facturas mensuales

- Podemos también explorar en los costos generados

- Accederemos a un panel de previsión y seguimiento de costos

- Obtener un informe resumen de los costos generados

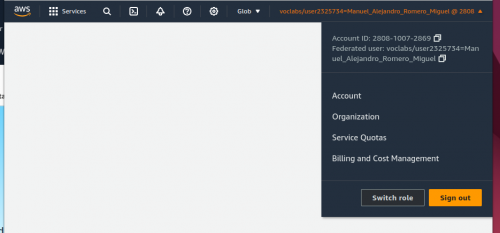

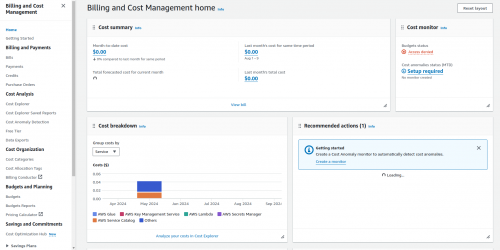

Acceder a panel de facturación

- En nuestra cuenta, el menú desplegable de usuario seleccionamos Billing and Cost Management

- Desde ella, tenemos un gran nivel de detalle al cual podemos acceder desde las difentes opciones de la pantalla que nos

muestra.

- En esta pantalla podemos ver un resumen un un menú con muchas opciones

- Alguna de las opciones no están disponibles para la cuenta de la academia

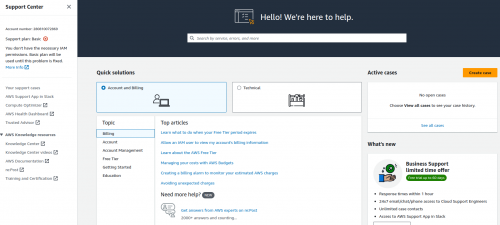

Soporte técnico

- AWS ofrece soporte de ayuda

- Los soportes, contestan a cualquier pregunta que no sea técnica

- El soporte AWS Support Concierge se usa para facturación y cuentas.

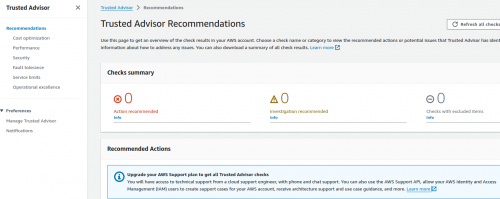

- El soporte AWS Trusted Advisor se usa para verificar que se siguen las prácticas recomendadas.

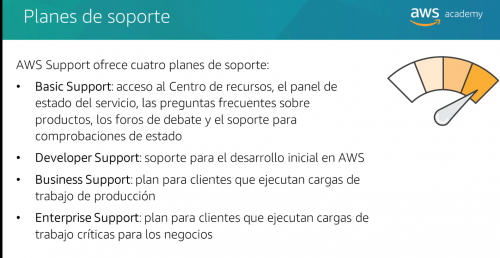

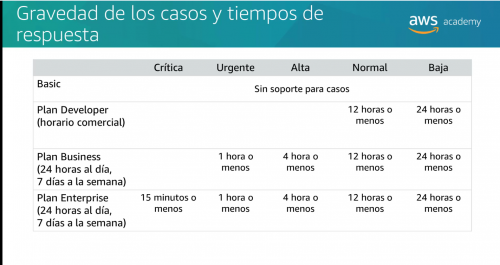

- AWS Support ofrece 4 planes de soporte

- AWS, según el plan de soporte contratado, tiene establecidos unos tiempos de respuesta en función de lo crítico que sea el caso

Infraestructura global de AWS

Infraestructura global de AWS

- Servidores distribuídos por todo el mundo

- Región

- Zona geográfica

- Las regiones están aisladas entre sí

- Al la hora de seleccionar una región, hay que tener en cuenta una serie de factores

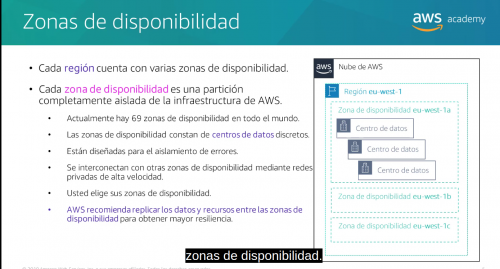

- Cada Región cuenta con zonas aisladas llamadas 'Zonas de Disponibilidad

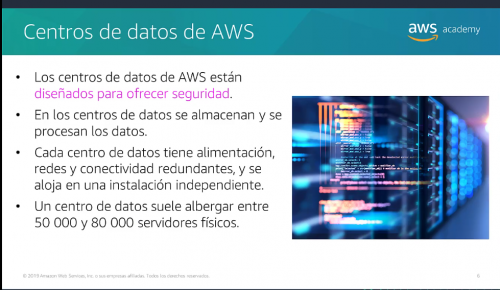

- La base de la infraestructura son los Centros de Datos

- Amazon CloudFront es una red de entrega de contenido a usuarios finales

- También se usa Amazon Route 53 como servicio de DNS

- Esta infraestructura, tiene una serie de beneficios

Servicios de AWS y sus categorías

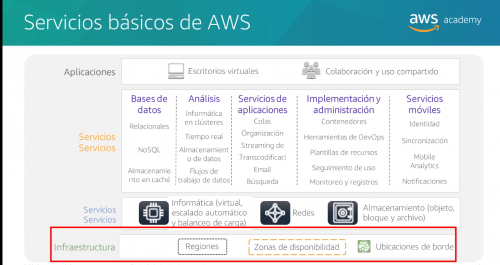

- La infraestructura de aws se divide en 3 elementos

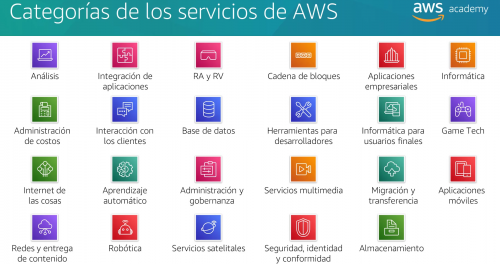

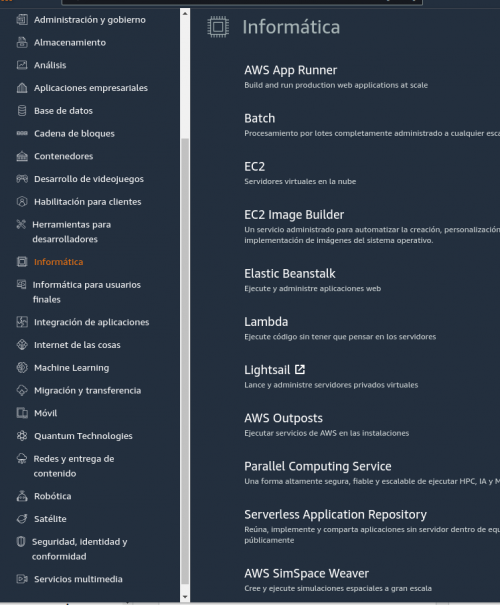

- Los servicios de aws se clasifican en 23 categorías

- Servicios de almacenamiento

- Servicios de informática

- servicios de bases de datos

- Servicios de Redes

- Servicios de seguridad

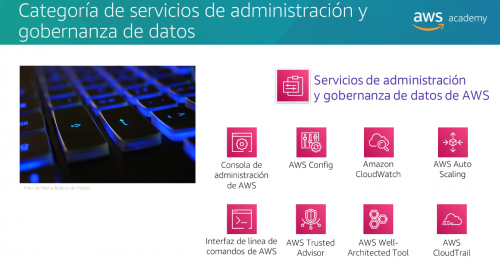

- Servicios de Administración

- Servicios de control

Seguridad en la nube

Redes

Informática

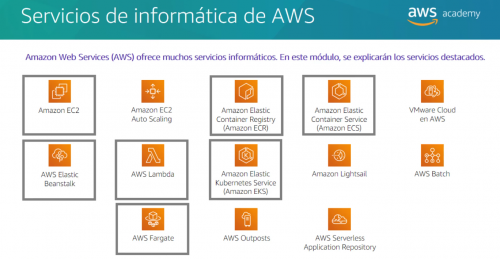

Servicios de informática

- Amazon ofrece varios servicios de informática

- EC2 (Elastic Compute Cloud) : máquinas virtuales de tamaño modificable

- EC2 Auto Scaling: respalda la disponibilidad de las aplicaciones, permitiendo establer condiciones de arrancar y parar EC2.

- VMware Cloud aprovisionar una nube híbrida sin un sistema de hardware personalizado

- AWS Elastic Beanstalk: una forma sencilla de ejecutar y administrar aplicacoines web

- Amazon Lightsail : crear una aplicación o un sitio web

- AWS Batch ejectura tareas por lotes a cualquier escala

- AWS Lambda Ejecturar scrips sin servidor, pagando solo cuando por los ciclos de ejecución del código, cuando se ejectua

- Aws Outpost ejecuta servicios en tu propio centro de datos

- AWS Serverless Application Repository), implementar y encontar y publicar aplicaciones sin necesidad de servidor

- ECR (Amazon Elasctic Container Register)' para almacenar y recuperar imágenes de docker.

- ECS (Amazon Elasctic Container Service)': Orgnaizar Contenedores compatible con Docker

- AWS Fargate, para ejecutar contenedores sin la necesidad de gestionar la infraestructura subyacente del servidor o cluster

- EKS Amazon Elastic Kubernete Service:Ejecutar kubernetes administrado en AWS.

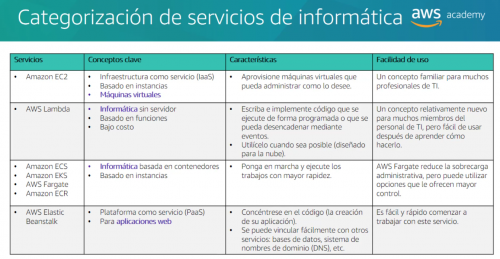

- Categorías de los servicios de informática

- A la hora de elegir un servicio de informática, hay que tener una serie de consideraciones

EC2 parte 1

EC2 parte 2

EC2 parte 3

Optimizar costos de EC2

Servicios de contenedores

AWS Lamda

AWS Elastic Beanstalk

Almacenamiento

Bases de datos

Arquitectura

Monitorización

Sección 5:Protección de datos es AWS

- Cifrado de datos en reposo (datos almacenados en disco). AWS KMS (Key Management Service) es el servicio.

- Datos en reposo, son datos almacenados en un disco

- Se pueden cifrar los datos en reposo usando el algoritmo AES-256 utilizando el servicio AWS KMS (El cifrado y descifrado se realiza de forma transparente).

- Datos en tránsito son datos que se transladan. Con TLS (antes llamado SSL)1.2 (Tranport Layer Security) se cifran. Es un estándar abierto que usa AES-256.

- El servicio AWS Certificate Manager realiza este cifrado aprovisionando de certificados TLS o SSL

- El tránsito de los datos se debe de realizar usand https

- Ejemplos de uso de cifrado de datos en tránsito en AWS

- El en acceso a datos de S3, en AWS se protegen los datos con

- Amazon S3 Block Public Access (Anula cualquier otra política de acceso al bucket y se activa de forma predeterminada cuando se crea un bucket)

- Si el usuario se autentica con IAM, usar Políticas de IAM que especifican servicios o usuarios que pueden acceder al bucket

- Políticas de Bucket o políticas de recursos, utilizadas cuando el usuario no se puede autenticar con IAM. Con estas políticas se puede conceder un acceso público o anónimo a un bucket.

- ACL o Listas de control de acceso. Se usa menos, ya que es previo a IAM (?)

- AWS Trusted Advisor servicio gratuito para comprobar las políticas de acceso a bucket de S3.

Sección 6: Garantizar la conformidad

- AWS colabora con organismos de certificación y auditores independientes. Estos programas se pueden clasificar en:

- Certificaciones y acreditaciones

ISO 27001. 27017 , 27018 y ISO/IEC 9001

- Leyes, regulaciones y privacidad

GDPR (Regamento General de Proteccion de Datos), HIPAA (Ley de Portabilidad de Seguros de Salud)

- Alineaciones y marcos de trabajo

CIS (Centro de seguridad de internet)

- AWS Config servicio para analizar, auditar y evaluar la configuración de los recursos de AWS

- Monitorea y registra todas las configuraciones que se realizan.

- Es un servicio regional (hay que habilitarlo en cada región que se tengan servicios)

- AWS Artifact

Redes

Sección 4

- Cómo hacer fireware sobre un Amazon VPC. Dos opciones

- 1.- Grupos de seguridad

- 2.- Listas de control de acceso a la red

- Grupos de seguridad

- Funcionan a nivel de instancia (la interfaz de la tarjeta de red)

- Son equivalentes a los fireware de las instancias EC2

- las reglas controlan el tráfico de entrada y salida

- Los grupos de seguridad predetermado deniegan todo el tráfico de entrada y permiten todo el de salida. Tendremos que definir reglas para el tráfico de entrada

- Los grupos de seguridad tiene estado, por lo que mantienen informacioń.

- Las ACL (listas de Acceso)

- Funcionan a nivel de subred

- Las ACL tienen reglas de entrada y de salida independientes, permitiendo o denegando tráfico cada regla

- Las ACL no tienen estado

- En cada regla se pueden especficar protocolos y puertos

- Cada subred, tiene que estar asociada a una ACL (Si no se hace, se asocia a una ACL predeterminada)

- Práctica de crear redes con Amazon VPC

1.-Abrimos el laboratorio 2.- Accedemos a Networking & Content Delivery 3.- Seleccionamos VPC 4,. Botón create new VPC 5.- Damos opciones en Settings:

1-. VPC and more ya que vamos a configurar más de un vpc 2.- Auto-generate tag name 3.- IpV4 CIDR 10.0.0.0/16 4.- Numero de zonas (para alta disponibilidad por lo menos 2), seleccionamos 1 5.- 1 Red pública 6.- 1 Red privada 7.- Customizamos las subred: 7.1 10.0.0.0/24 public suberd in us-east-1a 7.2 10.0.1.0/24 private subnet in us-east1a 8.- VPC endpoints None 9.- Mantenmos DNS Enambe DNS hostname y Enable DNS resolution